Reporting e notifica degli incidenti: la trasparenza come leva di resilienza

A cura di: Diego La Monica

Nel percorso che abbiamo intrapreso per analizzare le diverse sezioni della direttiva europea NIS2, dopo aver affrontato la gestione del rischio e la risposta agli incidenti, ci concentriamo ora su un aspetto cruciale: gli obblighi di reporting e notifica. Se il monitoraggio e le procedure di risposta aiutano a gestire l’incidente nel momento in cui […]

Nel percorso che abbiamo intrapreso per analizzare le diverse sezioni della direttiva europea NIS2, dopo aver affrontato la gestione del rischio e la risposta agli incidenti, ci concentriamo ora su un aspetto cruciale: gli obblighi di reporting e notifica. Se il monitoraggio e le procedure di risposta aiutano a gestire l’incidente nel momento in cui si verifica, la notifica alle autorità competenti e la trasparenza nei confronti degli stakeholder sono elementi indispensabili per tutelare l’intero ecosistema digitale.

La NIS2 (Direttiva UE 2022/2555) ha rafforzato questo obbligo in maniera significativa rispetto alla normativa precedente. L’obiettivo è chiaro: migliorare la capacità dell’Unione Europea di reagire a minacce sempre più sofisticate, favorire la collaborazione tra soggetti pubblici e privati e ridurre al minimo l’impatto di incidenti che possono avere effetti a catena su più settori. Per le aziende, il rischio di mancata conformità non riguarda solo le sanzioni economiche, ma anche il danno reputazionale derivante dall’occultare o dal comunicare in ritardo una violazione.

La notifica preliminare entro 24 ore

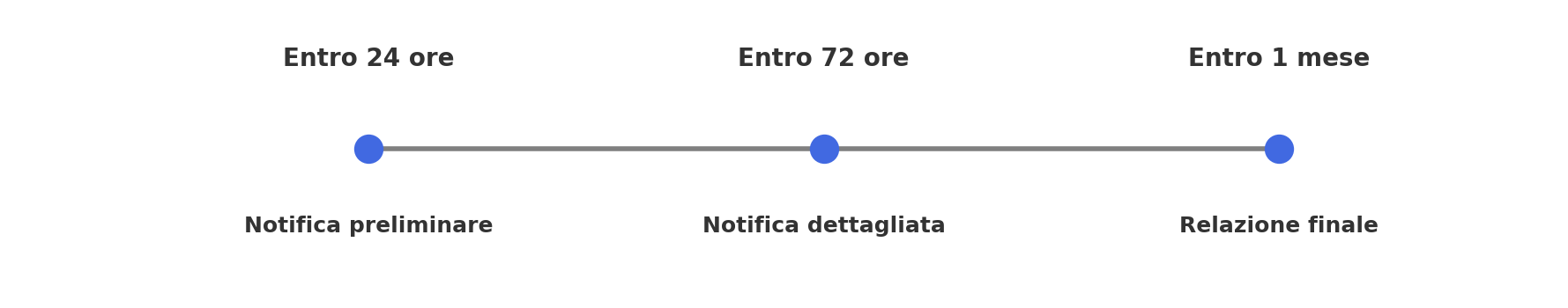

Il primo passaggio richiesto dalla NIS2 è la notifica preliminare, da inviare entro 24 ore dall’individuazione di un incidente rilevante. Questa segnalazione tempestiva non deve contenere tutti i dettagli tecnici, ma serve a informare le autorità competenti (CSIRT nazionale o autorità designata) dell’avvenuto evento e della sua possibile gravità.

Un esempio pratico: se un’azienda rileva un’intrusione nei propri sistemi ma non ha ancora chiaro l’impatto complessivo, deve comunque avviare subito la procedura di notifica. In questo modo le autorità possono monitorare potenziali correlazioni con altri attacchi in corso e fornire supporto immediato. Rimandare la comunicazione, invece, espone l’organizzazione al rischio di sanzioni e aumenta la vulnerabilità dell’intero settore.

La notifica dettagliata entro 72 ore

Entro 72 ore dall’incidente, la direttiva richiede un secondo livello di notifica, molto più articolato. In questa fase l’azienda deve fornire informazioni tecniche e organizzative: tipologia di attacco, sistemi coinvolti, entità dei dati compromessi, misure già adottate per contenere l’impatto.

Un’azienda colpita da ransomware, ad esempio, dovrebbe specificare se i sistemi critici sono stati cifrati, se i dati sensibili risultano esfiltrati, se i backup sono intatti e quali azioni sono state avviate (isolamento delle macchine infette, intervento di esperti esterni, ecc.). Questa trasparenza consente alle autorità di valutare l’impatto a livello nazionale o settoriale e di fornire linee guida su come procedere.

La relazione finale entro un mese

Il processo di reporting si completa con una relazione finale da presentare entro un mese dall’incidente. In questo documento, l’azienda è chiamata a fornire un’analisi completa: cause scatenanti, cronologia degli eventi, valutazione dell’impatto reale e descrizione delle misure correttive intraprese per evitare che l’episodio si ripeta.

Un caso concreto: se una vulnerabilità non patchata ha consentito a un attaccante di entrare nei sistemi, la relazione finale dovrà documentare non solo la correzione della falla, ma anche l’implementazione di procedure migliorative (come una gestione più stringente delle patch o l’adozione di un sistema automatizzato di aggiornamento). Questa fase è preziosa non solo per l’adempimento normativo, ma come occasione di apprendimento organizzativo.

La gestione della comunicazione interna ed esterna

Parallelamente agli obblighi formali verso le autorità, la NIS2 sottolinea l’importanza di una comunicazione chiara e coerente verso dipendenti, clienti e partner. Un incidente non gestito correttamente a livello comunicativo rischia infatti di amplificare i danni reputazionali.

Predisporre un piano di crisis communication che si integri con il piano di risposta agli incidenti è quindi fondamentale. In pratica, significa stabilire chi comunica cosa, attraverso quali canali e con quale linguaggio. Ad esempio, un’azienda che subisce un data breach dovrà rassicurare i clienti sul fatto che le misure di contenimento sono in atto e spiegare quali azioni devono intraprendere (come cambiare le password), evitando sia l’allarmismo sia il silenzio colpevole.

Conclusione

Gli obblighi di reporting e notifica introdotti dalla NIS2 non sono un semplice adempimento burocratico: rappresentano un tassello essenziale per migliorare la resilienza collettiva contro le minacce informatiche. Notificare rapidamente, fornire dettagli accurati e comunicare con trasparenza sono pratiche che proteggono l’azienda e rafforzano la fiducia degli stakeholder.

Se la tua organizzazione vuole affrontare con serenità queste sfide, noi possiamo supportarti nella definizione dei flussi di notifica, nella creazione delle procedure operative e nella gestione della comunicazione di crisi. Contattaci: insieme possiamo trasformare la compliance NIS2 in un percorso di crescita e solidità aziendale.